عيب أمني بالحواسيب الحديثة يسمح بسرقة مفاتيح التشفير والبيانات الحساسة في غضون دقائق.

أعلن فريق من الباحثين الأمنيين أن معظم أجهزة الحواسيب الحديثة بما فيها الأجهزة المزودة بتشفير للقرص الصلب Disk Encryption معرضة لهجوم جديد يتيح للقراصنة سرقة مفاتيح التشفير والبيانات الحساسة، مثل كلمات المرور والملفات الحساسة الخاصة بكبرى الشركات وغيرها في غضون دقائق، بحسب ما نقل موقع البوابة العربية للأخبار التقنية.

هذا الهجوم الجديد الذي تم تقديمه اليوم في مؤتمر SEC-T الأمني بالسويد، هو شكل جديد من هجمات الإقلاع الباردة cold boot attacks والمعروفة منذ ما يقرب من عقد من الزمان، حيث يمكن أن يتداخل مع البرامج الثابتة Firmware للكمبيوتر لتعطيل إجراءات الأمان ويسمح للمهاجم باستعادة البيانات الحساسة المخزنة على هذا الكمبيوتر، وسيعمل هذا الهجوم ضد جميع أجهزة الحواسيب الحديثة تقريبًا، ويشمل ذلك الأجهزة المكتبية والمحمولة من بعض أكبر الموردين في العالم مثل ديل Dell ولينوفو Lenovo وحتى شركة آبل.

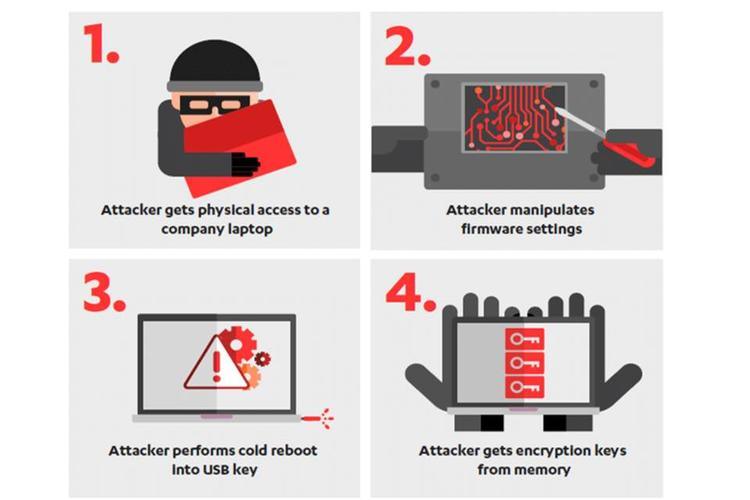

قام فريق من الباحثين الأمنيين في شركة إف-سيكيور F-Secure الفنلندية للأمن الإلكتروني باختبار عدد من أجهزة الحواسيب المحمولة، واكتشفوا أن تدابير أمان البرامج الثابتة Firmware الموجودة في كل كمبيوتر محمول تم اختباره بها عدد من نقاط الضعف التي تسمح بسرقة البيانات، ويقول الباحثون إن المهاجمين القادرين على الوصول الفعلي إلى جهاز كمبيوتر مستهدف يمكنهم استغلال هذا الضعف لتنفيذ هجوم cold boot attack ناجح، ما يسمح لهم بسرقة مفاتيح التشفير وغيرها من المعلومات الحساسة.

وقال Olle Segerdahl كبير مستشاري الأمن في شركة F-Secure: "إن نقاط الضعف هذه تُعرض أجهزة الكمبيوتر المكتبية والمحمولة كلها تقريبًا – سواء العاملة بنظام التشغيل ويندوز أو أجهزة آبل العاملة بنظام ماك أو إس – للخطر".

وتتم هجمات الإقلاع الباردة cold boot attacks عندما يفرض المهاجم إعادة تعيين / إعادة تشغيل الكمبيوتر ثم يسرق أي بيانات متبقية في ذاكرة الوصول العشوائي RAM الخاصة بهذا الجهاز، وتتطلب هذه الهجمات وصول مادي Physical access للأجهزة وأدوات هاردوير خاصة، وبصفة عامة فهذا النوع من الهجمات لا يستهدف المستخدمين العاديين، ولكن يستهدف فقط أجهزة الكمبيوتر التي تخزن معلومات حساسة للغاية، أو الأفراد ذوي المناصب الحساسة مثل المسؤولين الحكوميين أو رجال الأعمال.

وعلى مر السنين قام صانعي أنظمة التشغيل وبائعي الحواسيب بتطبيق العديد من الإجراءات الأمنية للحد من تأثير هجمات cold boot attacks في حالة حدوثها، وواحدة من هذه الإجراءات هي أن تقوم أجهزة الكمبيوتر باستبدال محتويات ذاكرة الوصول العشوائي RAM عند إعادة تشغيل الجهاز، ولكن الباحثين الأمنيين من شركة F-Secure اكتشفوا أنه يمكنهم تعطيل هذه الميزة من خلال تعديل إعدادات البرامج الثابتة وسرقة البيانات من ذاكرة الوصول العشوائي للكمبيوتر بعد إعادة التشغيل، حيث قال Segerdahl: “إن الأمر يتطلب بعض الخطوات الإضافية، ولكن من السهل استغلال الثغرة”.

وأضاف "ليس هذا بالضبط هو الشيء الذي سيستخدمه المهاجمون الذين يبحثون عن أهداف سهلة، لكنه نوع من الطرق التي يستخدمها القراصنة الذين يبحثون عن عملية تصيد أكبر مثل بنك أو مؤسسة كبيرة".

الجدير بالذكر أنه إذا كان هناك وصول فعلي إلى جهاز كمبيوتر الخاص بك، فإن فرص شخص ما في سرقة بياناتك تكون عادة أكبر. لهذا السبب يستخدم الكثيرون طرق لتشفير القرص الصلب – مثل ميزة BitLocker المُضمنة في الأجهزة العاملة بنظام ويندوز وFileVault لأجهزة ماك من آبل – لتغيير البيانات وحمايتها عند إيقاف تشغيل الجهاز.

لكن الباحثين وجدوا أنه في جميع الحالات تقريبًا لا يزال بإمكانهم سرقة البيانات المحمية بواسطة BitLocker و FileVault بغض النظر عن وجودهم على الجهاز.

ويقول الباحثون إن هذه الطريقة ستعمل ضد جميع أجهزة الكمبيوتر الحديثة تقريبًا، لذلك قاموا بالفعل بإبلاغ الشركات الكبرى مثل مايكروسوفت وإنتل وآبل بالنتائج التي توصلوا إليها قبل نشرها.

وردت شركة مايكروسوفت بتحديث إرشادات ميزة BitLocker المُضمن في نظام التشغيل التابع لها، بينما قالت شركة آبل إن جميع الأجهزة التي تستخدم شريحة T2 غير معرضة للخطر.

وقد قللت كل من مايكروسوفت وآبل من المخاطر المحتملة لهذه الهجمات، وبالنسبة إلى شرط أن المهاجم يحتاج إلى وصول مادي إلى جهاز ما، شجعت مايكروسوفت عملائها على “ممارسة عادات أمنية جيدة، بما في ذلك منع الوصول الفعلي غير المصرح به إلى أجهزتهم”، وقالت آبل إنها تبحث إجراءات لحماية أجهزة ماك التي لا تدعم شريحة T2.

أما بالنسبة للشركات يوصي الباحثون بأن يقوم مديري الأنظمة System administrators وإدارات تكنولوجيا المعلومات بعمل إعادة ضبط لأنظمة تشغيل أجهزة الحواسيب الموجودة داخل الشركة على وضع إيقاف التشغيل shut down أو وضع السبات hibernate (وليس الدخول في وضع السكون sleep mode) وتطلب من المستخدمين إدخال PIN الخاص ب BitLocker عند قيامهم بتشغيل أجهزتهم.

وقال الباحثون: "إن هجمات الإقلاع الباردة cold boot attacks ستستمر في العمل، ولكن بتشفير القرص الصلب عبر ميزة BitLocker أو نظام آخر مماثل، فإن هذا يحد من كمية البيانات التي يمكن للمهاجم الحصول عليها، كما أن مفاتيح التشفير لا يتم تخزينها في ذاكرة الوصول العشوائي (RAM) عند إطفاء الجهاز أو وجوده على وضع السبات hibernate، لذلك لا توجد معلومات قيمة يُمكن للقراصنة سرقتها".